日本でEmotetと呼ばれる通常とは異なるウイルスの被害が急拡大しています。 ヒューマンエラーを狙い、手口がより巧妙に進化し続けているため、従来のセキュリティソフトの導入だけでは対策が不十分です。そこで今回は、Emotetの概要からウイルスに感染させるための手口、対策の方向性についてご案内させていただきます。

Emotetとは

Emotetはトロイの木馬型と呼ばれる高度なウイルスで、狙った相手をだまし、メールの添付ファイルやリンクをクリックさせる手口で感染します。いったん侵入を許してしまうと、様々な方法で社内の認証を突破し、ネットワーク全体に感染を広げてしまうといった特徴があります。さらに、従来のスパムメールと異なり、他のウイルスに感染させるプラットフォームとしての役割もあります。一度感染すると個人情報の漏洩につながり、例えば日本のある大学では約18,000件の個人情報が漏洩した可能性があるという被害が報告されております。

世界的に再流行中です

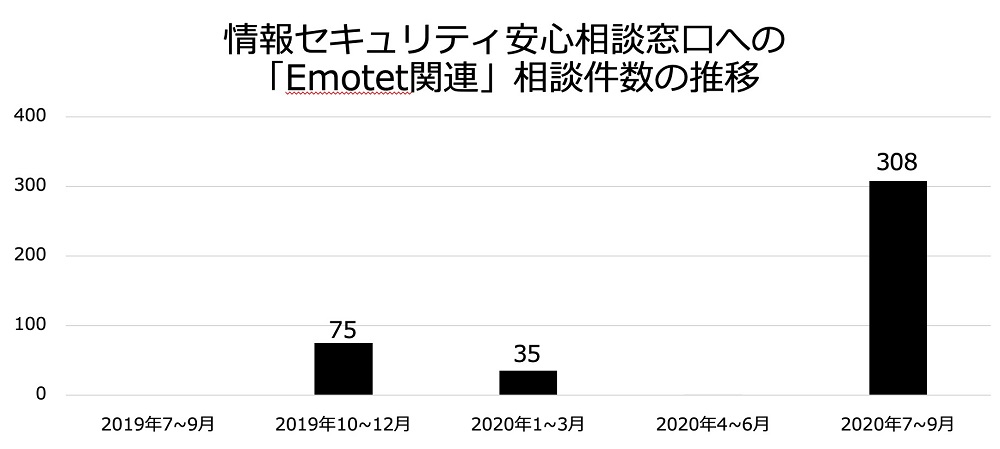

国内では日本では2019年10月に感染が急増したEmotetですが、今年7月にはいり、再流行しています。独立行政法人情報処理推進機構(IPA)によると、情報セキュリティ安心相談窓口へのEmotetに関連する相談が急増しているとのことです。多数の国内企業や組織で被害が発生している可能性があるため、改めて注意を呼びかけています。

攻撃手法が進化し続けています

Emotetの被害が後を絶たない理由は、ウイルスに感染させるための手口のアップデートを繰り返して、姿形を変え続けているためです。こちらでは特筆すべき手口についてご紹介します。

①Office製品のアップデートを装う Officeアプリの更新のメールを装い、更新のための操作としてボタンをクリックさせることで感染させます。

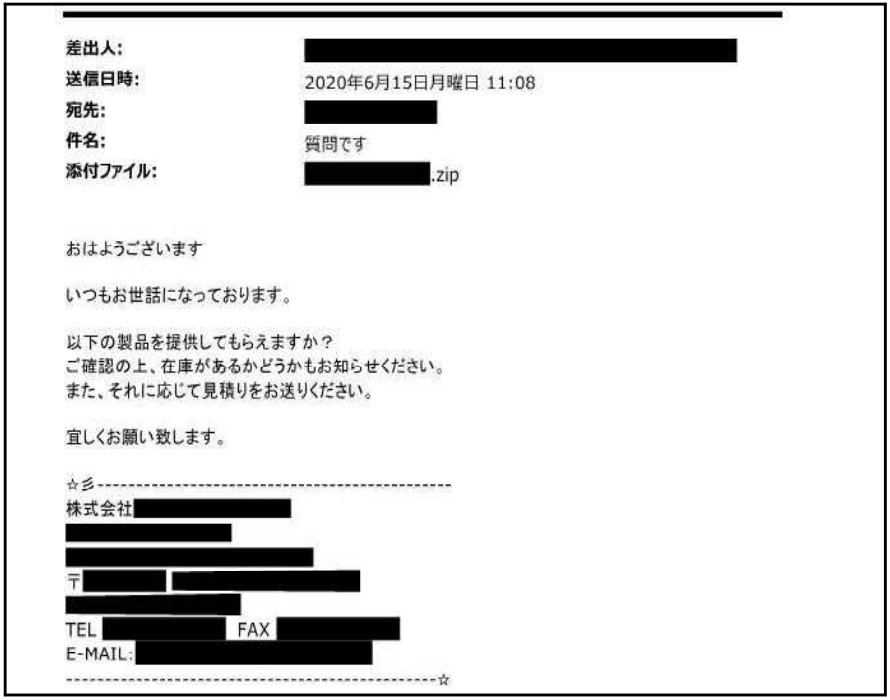

②以前のメールでのやりとりを装う 感染したホストがそれまで送受信していたメールに割り込み、参加者になりすましてメールを送受信します。その返信には、ウイルスを仕掛けたOffice文書が添付されており、ファイルを開きマクロを実行することにより感染します。また、件名は「Re:」または「RE:」で始まることもあり、通常のメールと判別が付きづらい場合もあります。

③ウイルスをzipファイルにして添付する パスワード付きのzipファイルがメールに添付して送信され、受信者が格納されたファイルを開き、「コンテンツの有効化」ボタンをクリックすることで感染します。この形式だと、添付ファイルが暗号化されているためメール配送経路上でのセキュリティ製品の検知・検疫をすり抜け、受信者の手元に攻撃メールが届いてしまう確率が高いため注意が必要です。

セキュリティソフトの導入だけでは対策が不十分です

Emotetの特徴としては、人間の脆弱性につけこみ、人間にトリガーを実行させたり、ログイン情報を入力させたりして感染を広げていくことです。そのため、セキュリティソフトの導入だけではだけでは対策は不十分です。怪しいメールに添付されたファイルやリンクをクリックしないよう、社員の方へ教育を行うことが必要となります。

すぐできる対策として、自社のセキュリティ危機意識がどの程度醸成されているのか調べるのはいかがでしょうか。ソフトバンクでは、Emotetに扮したテストメールを送信し、そのメールへの反応を調べることで従業員の方のセキュリティリテラシーを知り、教育まで行うサービスを取り扱っております。ご興味あれば以下よりご確認ください。